Microsoft Entra IDの連携について

当ページでは、EnkinGT上でシングルサインオンを利用開始するまでの一連の流れをご説明します。

ここではMicrosoft Entra IDと連携する場合の例を参考に、設定手順についてご説明します。

Step1

連携サービス上でアプリの登録を行い、フェデレーションメタデータの取得をします。

[必要な情報]

・フェデレーションメタデータのURL

or

・フェデレーションメタデータのXMLファイル

[方法]

・Microsoft Entra IDをIdPとして利用する場合のメタデータ取得

Step2

EnkinGTにメタデータの登録を行います。

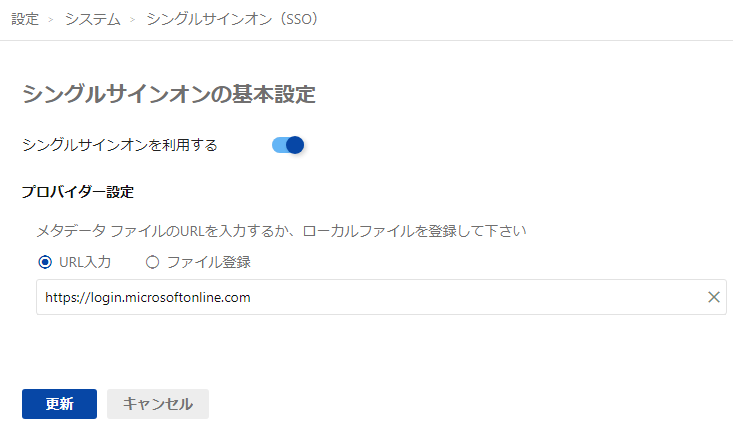

「設定」→「システム」→「シングルサインオン(SSO)」を表示して、「登録」ボタンを押してください。

“シングルサインオンを利用する”を有効にすると、「プロバイダー設定」が表示されます。

後述の説明に従って値を入力し、「登録」ボタンを押してください。

| 入力項目 | 説明 |

| プロバイダー設定 | Entra IDから提供されるフェデレーションメタデータの設定を行います。 Entra IDよりURLもしくはXMLファイルを準備し、登録してください。 |

Step3

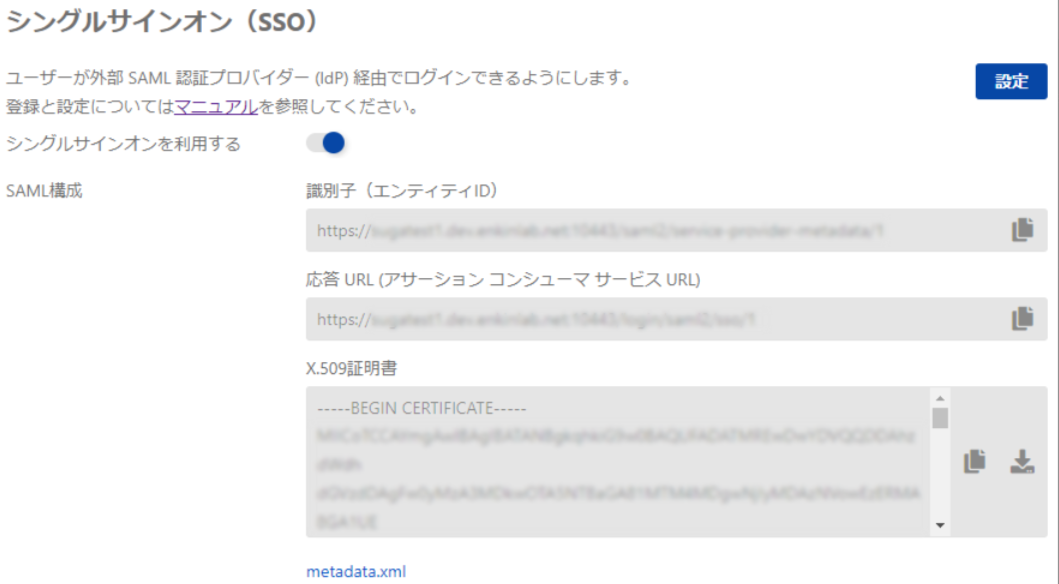

EnkinGTに作成された以下のメタデータを連携サービス側に登録し、ユーザ登録を行います

・識別子(Entity ID)

※識別子やエンティティIDの名称で呼ばれています。

・応答(Assertion Consumer Service) URL

※応答URLやACLの名称で呼ばれています。

・X.509証明書

Step4

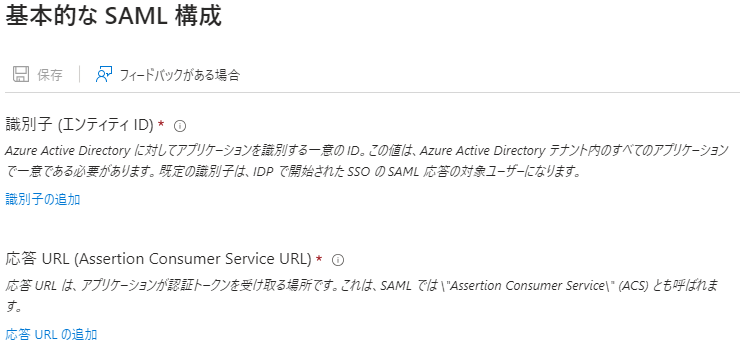

Microsoft Entra IDに登録した独自アプリケーションに対して、シングルサインオンのセットアップを継続します。

「基本的なSAML構成」の編集ボタンを押し、前のステップでEnkinGTが発行した、識別子と応答URLを入力してください。

識別子と応答URLを入力し、保存ボタンを押してください。

Step5

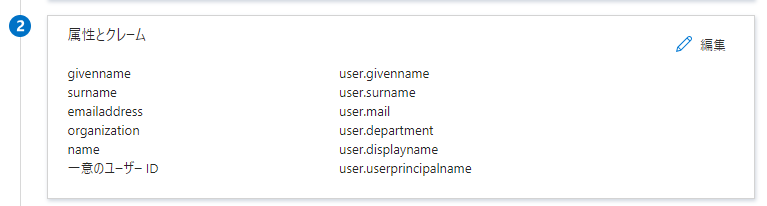

EnkinGTでは以下の3つの属性の連携をサポートしています。Entra ID側で管理している属性情報を、EnkinGTでもそのままご利用頂けます。

・メールアドレス

・名前

・組織

独自アプリケーションのシングルサインオン設定ページを開き、「属性とクレーム」項目の編集ボタンを押下してください。

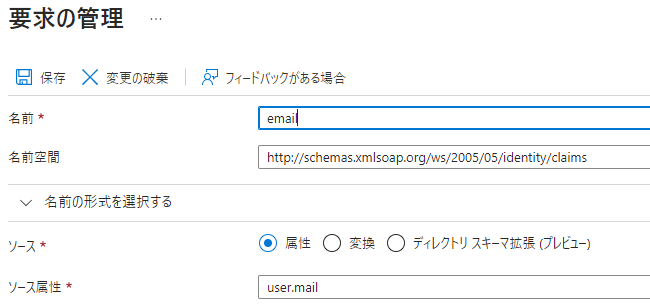

1.メールアドレス

以下のとおり入力してください。

名前: email

ソース属性: user.mail

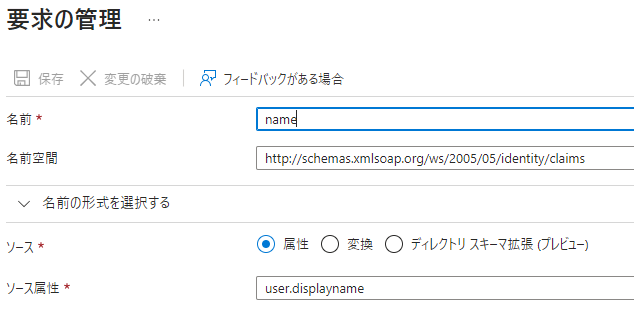

2.名前

以下のとおり入力してください。

名前: name

ソース属性: user.displayname

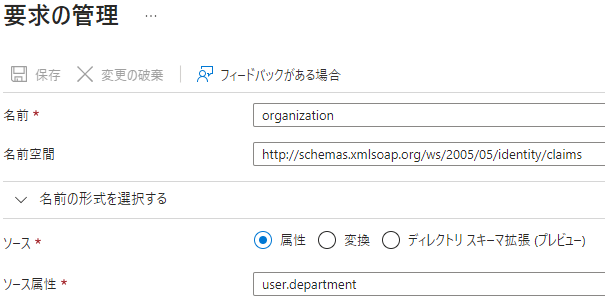

3.組織

以下のとおり入力してください。

名前: organization

ソース属性: user.department

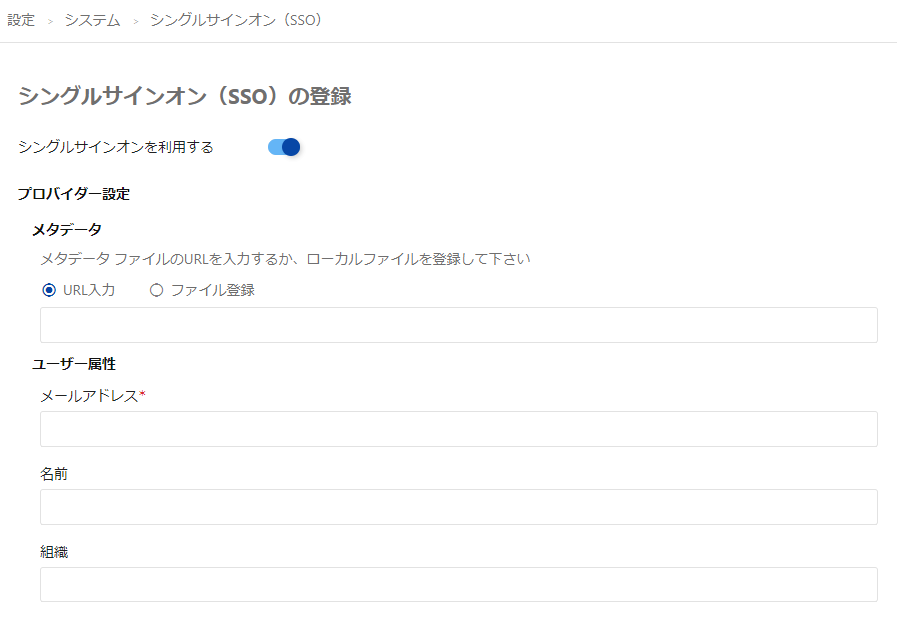

Step6

作成した属性とクレームをEnkinGTに設定します。「設定」→「システム」→「シングルサインオン」のメニューをクリックし、「設定」ボタンを押してください。

次に、Microsoft Entra IDで作成した属性毎のクレームを、EnkinGT側の属性に設定します。

クレームのフォーマットは以下のとおりです。

フォーマット:”属性の名前空間” + “名前”

例: “http://schemas.xmlsoap.org/ws/2005/05/identity/claims” + “email”

→http://schemas.xmlsoap.org/ws/2005/05/identity/claims/email

例: “http://schemas.xmlsoap.org/ws/2005/05/identity/claims” + “name”

→http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name

例: “http://schemas.xmlsoap.org/ws/2005/05/identity/claims” + “organization”

→http://schemas.xmlsoap.org/ws/2005/05/identity/claims/organization

例を参考にし、EnkinGT側の”ユーザー属性”にそれぞれ設定し、更新ボタンを押してください。

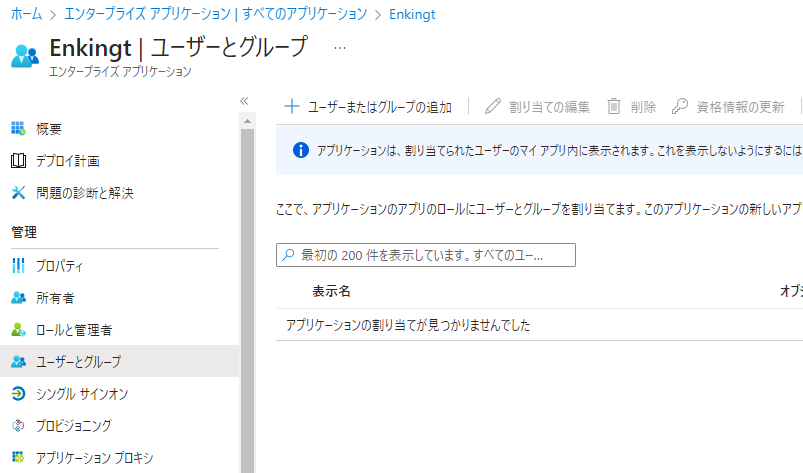

Step7

Microsoft Entra ID上に作成した独自アプリを利用できるユーザ情報を登録します。

Entra IDの独自アプリのメニューから「ユーザーとグループ」を選択し、利用できるユーザを追加してください。

Step8

以上で設定は終了です。

ログイン画面に「シングルサインオン」ボタンが表示されるため、ボタンを押してログインしてください。